En ce dernier trimestre 2025, une guerre silencieuse se livre sur les réseaux de télécommunications russes. Une guerre dont les armes ne sont ni des missiles ni des drones, mais des algorithmes de classification de paquets, des signatures cryptographiques et autres séquences de bits soigneusement analysées.

Un long read signé par un ami de AEOW.

D’un côté, le Roskomnadzor, régulateur fédéral des télécommunications en Russie et le FSB déploient des systèmes d’inspection approfondie des paquets (Deep Packet Inspection ou DPI) de plus en plus sophistiqués. De l’autre, différentes communautés de développeurs anonymes s’efforcent de maintenir ouverte une fenêtre vers l’Internet libre, à coups de protocoles d’obfuscation aux noms aussi exotiques que VLESS/Reality, Shadowsocks, WebTunnel ou Snowflake.

Cette confrontation façonne le quotidien numérique de 130 millions de Russes et préfigure l’avenir de l’internet mondial. Car ce qui se joue en Russie aujourd’hui dessine les contours d’un internet fragmenté, surveillé, contrôlé, un Splinternet où chaque État-nation disposerait de son propre « jardin clos » numérique.

Les chiffres clés de 2025

L’année 2025 restera dans l’histoire comme celle de l’accélération brutale de la censure internet en Russie. En août 2025, le groupe Na Svyazi, officiant sur Telegram et dédié au contournement technique de la censure, a documenté pas moins de 2 129 coupures internet mobiles sur le territoire russe. Pour mettre ce chiffre en perspective, le mois de juin 2025 avait déjà enregistré 655 coupures, soit plus que le total mondial cumulé de l’année 2024 entière.

Au-delà des coupures mobiles, les chiffres témoignent d’une société qui s’adapte : 41% des internautes russes utilisent désormais un VPN, contre 23% seulement en 2022. Les téléchargements d’applications VPN sont passés de 12,6 millions en 2021 à 33,5 millions en 2022, puis ont continué leur progression exponentielle. Parallèlement, le Roskomnadzor a fait bloquer plus de 8 700 sites web d’information sur les techniques de contournement, et plus de 200 services VPN parfois populaires ont été officiellement interdits.

Autre indicateur révélateur : le throttling de Cloudflare mis en place en juin 2025 limite les connexions à 16 Ko de données avant interruption, rendant environ 20% du web mondial difficilement accessible depuis la Russie.

Corpus étudié

Ce dossier s’appuie sur l’analyse croisée de multiples sources plus ou moins ouvertes. Les fuites de Protei du 8 novembre 2025 ont livré 182 Go de données sur l’industrie SORM russe, révélant ses clients internationaux et ses spécifications techniques. À ces sources primaires s’ajoutent les rapports techniques de Net4People, NTC.party et du Tor Project, ainsi que l’analyses d’ONG comme Human Rights Watch et de la société de CTI RecordedFuture. Enfin, les échanges, témoignages et « situation report » en direct d’utilisateurs et de développeurs russes, principalement sur les forums et les dépôts GitHub des solutions de contournement populaires, viennent ancrer ces analyses dans la «pratique » au quotidien.

PARTIE I – L’architecture de la censure

1.1. Le RuNet : genèse d’un internet sous contrôle

Des origines à la loi sur l’internet souverain

L’ambition de créer un internet « souverain » russe ne date pas d’hier. Dès les années 2000, la Doctrine de la sécurité de l’information de la Fédération de Russie, approuvée par Vladimir POUTINE, posait les jalons d’une conception où « la souveraineté et l’intégrité territoriale » s’appliquaient également à l’espace numérique. Cette vision, longtemps restée théorique, a pris corps avec la loi fédérale FZ-90 de mai 2019, dite « loi sur l’internet souverain » (Суверенный интернет).

Cette loi a fourni aux autorités russes les moyens juridiques, administratifs et techniques de contrôler l’ensemble des flux de données entrant et sortant du pays, et, si nécessaire, de le déconnecter du reste du monde. Trois évolutions majeures en ont découlé : l’installation obligatoire des TSPU (équipements de surveillance et de filtrage) chez tous les opérateurs télécoms ; la centralisation du contrôle sous l’égide du Roskomnadzor et la création d’un DNS national capable de fonctionner indépendamment des serveurs racines internationaux.

Une topologie réseau singulièrement complexe

Contrairement à d’autres pays qui ont conçu leurs réseaux avec un nombre limité de points d’échange internationaux, la Russie présente une topologie réseau extraordinairement fragmentée. Des milliers de fournisseurs d’accès internet coexistent, du géant Rostelecom aux petits opérateurs régionaux. Des centaines de systèmes autonomes (Autonomous Systems ou AS) s’interconnectent via d’innombrables points de peering avec l’internet mondial.

Cette complexité est historique, en effet dans les années 1990 et 2000, de nombreuses villes et régions éloignées ont vu émerger des opérateurs locaux, nés de l’initiative privée face à l’absence des grands acteurs nationaux. Des amateurs passionnés déployaient alors des réseaux locaux, les interconnectaient, puis les reliaient à l’internet mondial.

Cette fragmentation constitue à la fois une difficulté et une opportunité pour les autorités. D’un côté, elle complexifie le déploiement homogène de systèmes de filtrage : chaque FAI a ses équipements, ses configurations, ses particularités. De l’autre, elle permet une approche différenciée : tester de nouvelles techniques sur certains réseaux avant de les généraliser, observer les réactions puis ajuster les paramètres de blocage…

L’échéance de mars 2026

Un décret gouvernemental publié en novembre 2025 fixe au 1er mars 2026 l’entrée en vigueur du « Règlement pour la gestion centralisée du réseau de communication publique ». Ce texte confère au Roskomnadzor l’autorité de prendre le contrôle direct du trafic internet, d’émettre des ordres contraignants aux opérateurs télécoms, de rediriger le trafic via des canaux contrôlés par l’État, et d’isoler complètement le RuNet de l’internet mondial si les circonstances l’exigent.

Cette échéance représente l’aboutissement d’une décennie de préparation législative et technique. Elle marque le passage d’un système de censure réactif visant à bloquer ce qui est identifié comme problématique, à un système proactif où seul ce qui est explicitement autorisé peut transiter sur le réseau.

1.2. SORM : l’héritage soviétique de la surveillance totale

Trois générations de surveillance

Le SORM (Система Оперативно-Розыскных Мероприятий, « Système pour les Activités d’Investigation Opérationnelle ») existe depuis les années 1990 et a connu trois itérations successives. SORM-1, mis en place en 1995, permettait l’interception des communications téléphoniques fixes et mobiles. SORM-2, déployé à partir de 1999, a étendu les capacités de surveillance au trafic internet. SORM-3, opérationnel depuis 2014, permet la collecte et le stockage à long terme des métadonnées et du contenu lui-même.

Chaque génération s’est superposée aux précédentes, créant un système de surveillance multicouche couvrant l’ensemble des communications électroniques russes.

Une architecture d’accès direct

La particularité du système SORM réside dans son architecture. Les opérateurs télécoms sont légalement tenus d’installer des équipements donnant aux services de sécurité, principalement le FSB, un accès direct au trafic transitant sur leurs réseaux. Contrairement aux systèmes d’interception légale de nombreux pays occidentaux, où l’opérateur reçoit une demande, l’exécute et fournit les données, le système SORM exclut les opérateurs du processus d’interception.

Concrètement, cela signifie que les opérateurs ne sont pas informés des cibles surveillées et n’ont pas accès aux données interceptées. Les opérateurs fournissent donc l’infrastructure et le FSB l’utilise ensuite à sa guise. Cette opacité réduit considérablement les possibilités de contrôle, de contestation judiciaire ou de fuite d’informations sur les surveillances en cours.

Le système SORM-3 actuel permet de filtrer les données selon de multiples critères : numéros de téléphone, adresses IP, géolocalisation, noms d’utilisateur sur les réseaux sociaux, ou encore application source (Telegram, WhatsApp, Signal).

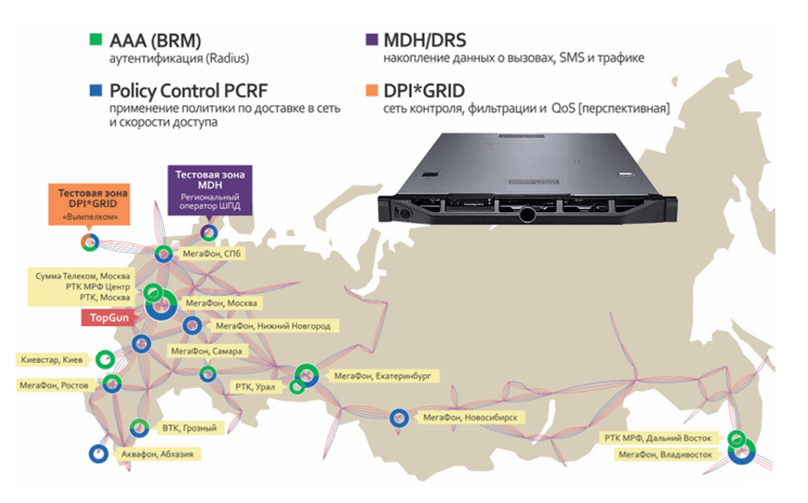

1.3. TSPU : les boîtes noires du Roskomnadzor

TSPU..?

Les TSPU (Технические Средства Противодействия Угрозам, « Moyens Techniques de Contre-Menaces ») sont des équipements de DPI installés directement sur les infrastructures des opérateurs télécoms russes depuis 2019. Ils permettent au Roskomnadzor d’analyser le trafic en temps réel, d’identifier les protocoles et applications utilisés, de bloquer ou ralentir sélectivement certains flux, et d’injecter des paquets (RST pour réinitialisation de connexion, redirections).

Ces équipements fonctionnent de manière transparente pour les utilisateurs : le trafic les traverse sans modification apparente lorsqu’il est jugé conforme, mais peut être perturbé, ralenti ou bloqué lorsqu’il est considéré comme indésirable.

Un déploiement inégal

Le déploiement des TSPU a été progressif et reste inégal selon les opérateurs et les régions. Les grands opérateurs nationaux (Rostelecom, MTS, Beeline, Megafon) disposent d’un déploiement avancé avec des mises à jour régulières des signatures et des règles de filtrage. Les opérateurs régionaux ont souvent reçu les équipements plus tardivement et disposent parfois de capacités plus limitées. Les réseaux mobiles bénéficient d’équipements spécifiques avec des approches de filtrage distinctes.

Cette hétérogénéité explique pourquoi l’expérience d’un internaute russe varie considérablement selon son fournisseur d’accès et sa localisation géographique. Tel protocole VPN fonctionnera parfaitement à Vladivostok mais sera bloqué à Moscou. Telle technique de contournement marchera chez un opérateur régional mais échouera chez Rostelecom etc.

Le logiciel EcoSGE et les capacités de blocage

Selon le rapport de Human Rights Watch publié en juillet 2025 (« Disrupted, Throttled, and Blocked »), les TSPU incluent le logiciel EcoSGE qui permet le blocage par type de protocole. Le projet DPIdetector (dpidetector.org) a documenté le blocage d’au moins sept protocoles VPN courants : Shadowsocks, AmneziaWG, OpenVPN, WireGuard, L2TP, IPsec/IKEv2, et d’autres encore. Cette capacité de blocage protocolaire représente un saut qualitatif par rapport aux anciennes méthodes de blocage par adresse IP ou par nom de domaine.

1.4. L’écosystème industriel : Protei, Citadel et l’export de la répression

Le piratage de Protei (8 novembre 2025)

Le 8 novembre 2025, un événement majeur a levé le voile sur l’industrie de la surveillance russe : le piratage de Protei, fournisseur clé de technologies SORM et DPI. L’entreprise, fondée en Russie et désormais basée en Jordanie, a vu son site web défacé avec le message «another DPI/SORM provider bites the dust » ainsi qu’un magnet-link torrent permettant à quiconque de télécharger 182 gigaoctets de données volées, incluant courriels, contrats et spécifications techniques.

Les documents révèlent une géographie des clients bien plus étendue qu’on ne le pensait. Protei a vendu ses technologies au Bahreïn, au Pakistan, au Kazakhstan, au Mexique, à l’Italie, et à une grande partie de l’Afrique centrale et subsaharienne. Les produits vendus comprennent des systèmes d’interception légale basés sur SORM, des équipements de DPI pour l’identification et le filtrage du trafic, ainsi que des technologies de blocage sélectif par utilisateur ou zone géographique.

Les autres fournisseurs SORM

Un rapport de Recorded Future publié début 2025 identifie au moins huit fournisseurs SORM majeurs en Russie. Citadel se spécialise dans le DPI avancé et entretient des liens étroits avec le FSB. Norsi-Trans se concentre sur l’interception légale et exporte principalement vers l’Asie centrale. MFI Soft se spécialise dans l’analyse de données et opère principalement sur le marché russe régalien.

Le risque des backdoors

Le rapport soulève une préoccupation majeure : le risque d’accès du gouvernement russe aux systèmes SORM déployés à l’étranger. Le Kazakhstan et le Kirghizistan ont déjà exprimé des inquiétudes concernant d’éventuelles portes dérobées dans leurs équipements SORM importés de Russie. Ces pays dépendent de technologies développées par et pour les services de sécurité russes, quelle garantie ont-ils que Moscou n’a pas conservé un accès subtilement dissimulé au sein de ces équipements ?

Le précédent Kaspersky est révélateur de cette méfiance. En 2024, le Département du Commerce américain a interdit les technologies Kaspersky aux États-Unis, citant un risque « inacceptable » lié aux liens de l’entreprise avec les services de sécurité russes.

PARTIE II – Les techniques de filtrage

2.1. DPI : La dissection d’un paquet réseau

Les techniques de Deep Packet Inspection dépassent de loin le simple filtrage par adresses IP ou DNS des premières générations de censure. Les équipements dédiés à la DPI modernes analysent non seulement les en-têtes des paquets (source, destination, ports) mais également leur contenu appelé payload. Même lorsque ce contenu est chiffré, les patterns de communication révèlent des informations exploitables dans le cadre de recoupements ultérieurs à l’aide d’outils dédiés.

Les différentes couches d’analyse :

Couche 1 : Signatures protocolaires. Chaque protocole VPN possède des caractéristiques distinctives dans sa phase d’établissement de connexion (handshake). OpenVPN se reconnaît par exemple à ses premiers octets caractéristiques et à son utilisation traditionnelle du port 1194 UDP ou TCP. WireGuard présente des patterns de keepalive et une distribution de tailles de paquets distinctives. IPsec/IKEv2 utilise des en-têtes ESP et AH reconnaissables. Shadowsocks se caractérise paradoxalement par une entropie maximale et une absence de structure, ce qui constitue en soi une signature assez marquante.

Couche 2 : Analyse statistique et machine learning. Même avec du trafic chiffré et obfusqué, les patterns statistiques trahissent la nature du trafic : distribution des tailles de paquets, intervalles temporels entre envois, ratio trafic montant/descendant, entropie du contenu. Ces éléments alimentent des modèles d’apprentissage automatique capables d’identifier les protocoles de contournement avec une précision dépassant 85%.

Couche 3 : Intervention active. Les systèmes de DPI russes ne se contentent pas d’observer passivement : ils peuvent injecter des paquets RST pour forcer la réinitialisation d’une connexion, perturber le handshake en modifiant ou supprimant certains paquets, ou appliquer un throttling sélectif.

Couche 4 : Active probing. Lorsqu’une connexion suspecte est détectée, le système de DPI peut initier ses propres connexions vers le serveur de destination pour vérifier s’il s’agit d’un service VPN. Le système de DPI envoie des requêtes test et analyse les réponses pour identifier la nature réelle du service et éventuellement bloquer l’IP ou le domaine.

Couche 5 : Blocage BGP. Au-delà du DPI, le Roskomnadzor dispose de l’autorité légale pour ordonner des blocages au niveau du routage BGP (Border Gateway Protocol), permettant de bloquer des plages IP entières ou des systèmes autonomes complets.

2.2. L’évolution des techniques de blocage

L’évolution des techniques de blocage en Russie illustre une sophistication croissante qui s’étale sur plusieurs générations.

Première génération (avant 2019) : Blocage IP et DNS. Simple mais facilement contournable : il suffisait aux services visés de changer d’adresse IP ou aux utilisateurs d’utiliser des DNS alternatifs.

Deuxième génération (2019-2023) : Blocage protocolaire. Les équipements TSPU ont appris à identifier les signatures VPN et à bloquer par protocole. Le contournement passait alors par l’obfuscation, avec des protocoles comme Shadowsocks ou VMess qui masquaient leur nature.

Troisième génération (2023-2024) : Analyse statistique. Le machine learning a permis de détecter les patterns de trafic caractéristiques des protocoles obfusqués, même sans signature identifiable. Le contournement a nécessité des protocoles mimant parfaitement le trafic TLS légitime, comme VLESS/Reality.

Quatrième génération (2025) :Analyse comportementale. Le système ne cherche plus à identifier le protocole utilisé mais à détecter les patterns d’usage caractéristiques du trafic tunnelisé : comptage des connexions simultanées, durée des sessions, régularité des échanges. Même un protocole parfaitement camouflé trahit son usage par le comportement de l’utilisateur.

2.3. Le throttling : l’art de ralentir sans couper

Le throttling est une technique de censure plus subtile que le blocage pur. Plutôt que de couper l’accès, ce qui génère des messages d’erreur explicites et alimente la frustration des utilisateurs, on le rend inutilisable en ralentissant drastiquement les connexions.

Le cas YouTube (août 2024)

Le 1er août 2024 à minuit heure de Moscou, le Roskomnadzor a activé un throttling massif de YouTube. ValdikSS, figure majeure de la communauté anti-censure russe, a immédiatement documenté les mesures sur NTC.party. Le trafic TCP vers YouTube était limité à environ 128 kbit/s sans burst, tandis que le trafic QUIC (UDP) était limité à environ 512 kbit/s. Résultat : les vidéos devenaient impossibles à charger en qualité acceptable, même les miniatures des vidéos mettaient des dizaines de secondes à s’afficher.

Le cas Cloudflare (juin 2025)

Depuis le 9 juin 2025, les FAI russes ont appliqué un throttling particulier aux services Cloudflare, ainsi qu’à OVH, Hetzner et DigitalOcean. Les connexions sont interrompues après environ 16 Ko de données transmises. Cloudflare a confirmé cette analyse, indiquant que les restrictions permettaient seulement de charger les premiers 16 Ko de chaque ressource web. Étant donné que Cloudflare couvre environ 20% du web mondial, cette mesure a rendu une fraction significative de l’internet difficilement accessible depuis la Russie.

2.4. Le fingerprinting TLS et l’active probing

Le fingerprinting TLS

Les systèmes DPI russes cataloguent les empreintes TLS (TLS fingerprints) des différents clients. Chaque navigateur et application a une manière légèrement différente de négocier TLS : l’ordre des cipher suites proposées, les extensions TLS supportées, les courbes elliptiques offertes. Ces éléments forment une empreinte unique.

Un proxy détectable présente souvent une empreinte TLS incohérente avec le SNI (Server Name Indication) annoncé. Si une connexion prétend accéder à microsoft.com mais présente une empreinte TLS qui ne correspond à aucun navigateur connu, le système de DPI peut dès lors la signaler comme suspecte.

L’active probing

L’active probing fonctionne ainsi : le système de DPI détecte une connexion suspecte, initie sa propre connexion vers le serveur de destination, envoie des requêtes de test correspondant à différents protocoles de proxy, et analyse les réponses. Si le serveur répond comme un proxy, son IP est ajoutée à une liste noire.

Les protocoles modernes comme VLESS/Reality contournent cette technique en répondant aux connexions non authentifiées avec le contenu d’un site web légitime. Une sonde qui testerait le serveur verrait simplement un site web normal.

PARTIE III – Chronique d’une année de censure (2024-2025)

3.1. Décembre 2024 : les tests de déconnexion

En décembre 2024, la Russie a testé, à nouveau, à grande échelle sa capacité à déconnecter des régions entières de l’internet mondial, après plusieurs tentatives temporaires réussies en 2019, 2021 et 2023. Les régions cette fois ciblées étaient le Daghestan, la Tchétchénie et l’Ingouchétie, trois républiques du Caucase du Nord à majorité musulmane avec un certain historique d’instabilité politique.

Pendant environ 24 heures, ces régions ont été coupées de l’internet international tandis que les services locaux étaient partiellement maintenus. NetBlocks a qualifié sur mastodon ces tests d’évaluation de « drills » en vue d’un déploiement ultérieur sur l’ensemble du territoire si nécessaire.

Le choix des régions n’était probablement pas fortuit. Cibler des zones à majorité musulmane avec un historique de tensions permettait de tester la capacité à couper Telegram en cas de troubles, tout en minimisant les répercussions politiques au niveau national.

3.2. Été 2025 : les coupures mobiles massives

Le prétexte anti-drone

Depuis mai 2025, les autorités russes coupent régulièrement l’internet mobile, officiellement pour lutter contrer les drones ukrainiens. L’opération « SpiderWeb » de juin 2025, lors de laquelle des drones utilisant des connexions LTE ont attaqué des bases aériennes russes, a servi de justification officielle.

Les chiffres records

Selon le groupe de surveillance Na Svyazi, opérant sur Telegram, le nombre de coupures a explosé : 655 coupures en juin 2025, environ 1 500 en juillet, puis 2 129 en août, un record mondial. Les pertes économiques estimées pour le seul mois d’août 2025 s’élèvent à 323 millions de dollars.

La région d’Oulianovsk : le précédent permanent

Mi-novembre 2025, la région d’Oulianovsk a annoncé la coupure de l’internet mobile « jusqu’à la fin de l’opération militaire spéciale ». Pour la première fois, une coupure « temporaire » devenait permanente, sans échéance définie.

Les coupures ont atteint les confins orientaux de la Russie, y compris Khabarovsk, une ville située à 15 km de la frontière chinoise et à des milliers de kilomètres de l’Ukraine. Un résident interrogé par le New York Times en juillet 2025 exprimait son scepticisme : « Les drones n’atteignent pas Khabarovsk. Je ne vois pas de lien. C’est un mensonge très commode. »

3.3. Septembre 2025 : les listes blanches

Le basculement conceptuel

Durant les coupures mobiles, un système de liste blanche (white-listing) a été déployé, n’autorisant l’accès qu’aux services explicitement approuvés. Un utilisateur l’a décrit sur le forum Tor Project: « Récemment ils ont commencé à tester ce qu’ils appellent une “liste blanche”. Pour l’instant c’est testé uniquement par les opérateurs mobiles. Les coupures ne surviennent pas toute la journée, mais seulement de 19h jusqu’au matin. Officiellement c’est pour lutter contre les drones, mais puisqu’ils continuent de voler sans problème (ils utilisent Starlink), la vraie raison pourrait être de tester des méthodes de censure forte. »

Composition des listes blanches

Les services autorisés varient selon les régions mais incluent généralement : les services gouvernementaux (Gosuslugi), les réseaux sociaux russes (VKontakte, Odnoklassniki), les services Yandex, le messager national Max, les sites de commerce électronique (Ozon, Wildberries), les médias pro-gouvernementaux, Rutube et VK Video, et même Gismeteo (service météo).

L’échec des VPN face aux listes blanches

Comme l’a expliqué un contributeur sur NTC.party : «Peu importe quel SNI vous “simulez”, cela ne fonctionnera pas car les IP des serveurs VPN ne sont pas en liste blanche. C’est une liste blanche, pas une liste noire. »

Cette logique inverse rend la plupart des outils de contournement inopérants. Les VPN classiques ne fonctionnent pas car l’IP du serveur n’est pas autorisée. VLESS/Reality échoue pour la même raison : on peut parfaitement imiter une connexion vers microsoft.com, mais si l’IP du serveur proxy n’est pas celle de Microsoft, la connexion est bloquée. Les bridges Tor voient leurs IP bloquées par défaut. Snowflake ne fonctionne pas car les brokers sont inaccessibles.

La seule piste explorée par la communauté est le domain fronting via des services en liste blanche, utiliser des CDN ou des services cloud autorisés comme relais.

3.4. Octobre 2025 : le blocage des appels VoIP

Le blocage protocolaire

Le 11 août 2025, puis de manière renforcée en octobre, les appels vocaux sur WhatsApp et Telegram sont devenus inutilisables. Denis YAGODIN, ancien directeur de l’innovation chez Teplitsa, a analysé le phénomène : « Ce ne sont pas des blocages spécifiques à des applications. La Russie démantèle systématiquement l’infrastructure technique qui permet les communications internet libres. Via le DPI, les censeurs peuvent identifier et throttler les protocoles VoIP quel que soit l’application. C’est de la censure au niveau protocole. »

Les utilisateurs décrivaient des symptômes caractéristiques : phrases coupées, son haché, appels qui se déconnectent sans raison apparente. Toutefois, les messages texte passaient encore à travers ces blocages.

Max : le messager national obligatoire

En parallèle, la Russie a lancé Max, son client de messagerie national officiel. Dans une loi signée par Poutine en juin 2025, l’utilisation de cette messagerie est largement « poussée » auprès des fonctionnaires, enseignants et étudiants.

Contrairement à WhatsApp ou Telegram (La configuration par défault de Telegram ne propose pas de chiffrement de bout-en-bout. Il est donc nécessaire d’activer manuellement cette option dans les paramètres de l’application), Max ne propose pas de chiffrement de bout-en-bout des conversations. Les messages sont stockés pendant six mois minimum sur les serveurs et peuvent être transmis aux forces de l’ordre sur simple demande, sans contrôle judiciaire préalable.

Comme l’a noté Sarkis DARBINYAN de RKS Global : « Max ressemble à la dernière pièce pour construire l’internet souverain russe, car vous ne pouvez pas avoir un internet souverain quand les Russes utilisent des messageries qui « irritent » le Kremlin. »

3.5. Octobre 2025 : le « refroidissement » des cartes SIM

Les cartes SIM étrangères coupées

Le 6 octobre 2025, une nouvelle mesure est entrée en vigueur : les cartes SIM étrangères ne fonctionnent plus pour les données et les SMS en Russie. Seuls les appels vocaux restent possibles. Un post sur le subreddit « r/AskARussian » alertait les voyageurs : « Àpartir du 6 octobre, les cartes SIM étrangères ne fonctionneront pas pour les données et les SMS en Russie. Si vous prévoyez de visiter, soyez préparés : vous ne pourrez pas utiliser les données ni envoyer ou recevoir de SMS pendant au moins 24 heures après votre arrivée. »

Une période de « cooldown » pour les SIM russes

Le 7 novembre 2025, le journal russe Kommersant a révélé qu’une mesure similaire serait bientôt appliquée aux cartes SIM russes elles-mêmes. L’internet mobile et les SMS ne fonctionneront pas pendant 24 heures si le propriétaire a utilisé sa SIM à l’étranger ou si la carte n’a pas été active pendant plus de 72 heures sur le territoire russe.

Cette « période de cooldown » (период охлаждения) pourra être raccourcie en passant une vérification : un SMS avec un lien vers un captcha que l’utilisateur devra résoudre.

La justification officielle : limiter le fonctionnement des cartes SIM utilisées dans les attaques de drones. Un expert interrogé par Kommersant prévient toutefois que « les premiers temps, les opérateurs pourraient faire face à l’irritation des abonnés, particulièrement dans les aéroports où la question du temps est cruciale ».

3.6. Novembre 2025 : le blocage comportemental TLS

Le nouveau système de détection

Le 12 novembre 2025, plusieurs FAI résidentiels ont activé un nouveau système de filtrage, documenté en temps réel sur le fil GitHub Net4People #546. Les FAI concernés incluaient MTS/MGTS à Moscou, JustLan, LanInterCom, et Rostelecom qui avait commencé des tests depuis le 1er novembre à Ijevsk.

Caractéristiques du blocage

Le nouveau système présente des caractéristiques intéressantes : la détection se fait par analyse du comportement et de l’utilisation : la connexion cesse dès que le trafic tunnelisé commence, et le déclencheur semble être le nombre de connexions TLS simultanées vers un même serveur.

Le système fait preuve d’une fine granularité en ce qui concerne l’analyse et le traitement des requêtes. Les plus simples et populaire de ces dernières, comme des requêtes curl ou l’ouverture du serveur dans un navigateur fonctionnent normalement, seul le trafic tunnelisé est affecté. Un mécanisme de « cooldown » de 60 secondes a été observé : après un blocage, il est possible de reconnecter temporairement. Le bloquage se concentre sur le port 443 ; changer de port semble permettre de restaurer la connectivité.

A la recherche de solutions, une hypothèse technique

L’analyse collaborative de la communauté a identifié le mécanisme probable. Le système de DPI compte les connexions TLS distinctes maintenues vers un même serveur et déclenche le blocage au-delà d’un certain seuil. Ce comportement est typique du trafic VPN, où de nombreuses connexions applicatives passent par un même serveur pendant des heures. Il est en revanche rare pour la navigation web normale, caractérisée par des connexions plus courtes et vers des serveurs web et CDN variés.

Cette approche comportementale neutralise même le camouflage parfait de VLESS/Reality. Le protocole peut imiter une connexion vers Microsoft de manière indiscernable, mais il ne peut pas masquer le fait que l’utilisateur maintient des dizaines de connexions simultanées vers le même serveur pendant des heures.

Les contournements

Plusieurs approches de contournement ont émergé : changement de port (utiliser un port autre que 443), multiplexage (activer le mux pour réduire le nombre de connexions apparentes), protocole XHTTP (variantes HTTP/2 et HTTP/3 avec multiplexage natif), et configurations spécifiques de ByeDPI et zapret.

Une mise à jour, le 22 novembre 2025, du fil GitHub dédié au suivi des blocages TLS signalait toutefois une extension géographique du blocage et une dégradation des solutions : « Le multiplexage et XHTTP n’aident pas beaucoup, au moins pas pour tous les utilisateurs. »

3.7 Décembre 2025 : Blocage du jeu Roblox

Le 3 décembre 2025, le Roskomnadzor a ajouté une nouvelle cible à sa liste de blocages : Roblox, le jeu en ligne populaire auprès des mineurs. L’agence de communications russe a invoqué “la diffusion de contenus faisant l’apologie et justifiant des activités extrémistes et terroristes”, précisant que le monitoring de la plateforme avait “confirmé à plusieurs reprises l’incapacité du système de modération interne à garantir une sécurité à 100% des contenus publiés”. Parmi les griefs énumérés : des scénarios de jeu simulant des attaques terroristes ou des fusillades dans des établissements scolaires, ainsi que la présence de contenus LGBTQ, désormais qualifiés “d’activité extrémiste” par la législation russe.

Sur le forum NTC.party, les utilisateurs ont rapidement documenté les modalités techniques du blocage. Un membre signalait : “Roblox на тспу попал в 16кб правило”, Roblox a été soumis au même throttling appliqué à Cloudflare depuis juin 2025. Un autre confirmait : “SNI *.roblox.com заблокирован полностью” le SNI *.roblox.com est bloqué complètement.

Le blocage combine donc deux techniques : la limitation à 16 Ko de données transmises avant interruption de la connexion, et le blocage du SNI pour l’ensemble des domaine et sous-domaines liés roblox.com.

Les contournements du blocage de Roblox

Sur le subreddit dédié au jeu, r/roblox, les jeunes joueurs russes ont immédiatement partagé des solutions de contournement. Les publications “Bypass Block Roblox in Russia” recommandaient deux outils principaux : ByeByeDPI, un fork de ByeDPI dédié à Android et disponible sur GitHub, et FKey, une application mobile disponible sur le Google Play Store. Ces outils appliquent les mêmes techniques de manipulation de paquets que zapret ou GoodbyeDPI, permettant de contourner le blocage SNI sans nécessiter de serveur externe.

Selon un article publié sur le site techcrunch, le jeu avait été installé environ 70 millions de fois en Russie sur mobile, dont 8 millions de téléchargements pour la seule année 2025.

PARTIE IV – L’arsenal du contournement

4.1. Vivre sous un véritable régime de censure

Avant de détailler les outils techniques de contournement, il convient de rappeler une réalité que certains semblent oublier : il existe des régimes véritablement autoritaires en matière de vie privée numérique, et ce ne sont pas ceux que l’on accuse parfois à tort.

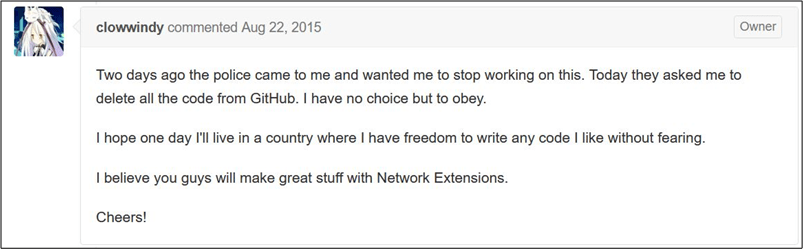

Le 22 août 2015, un développeur connu sous le pseudonyme « clowwindy », créateur de Shadowsocks, l’un des premiers protocoles efficaces de contournement de la censure réseau mise en œuvre par le Great Firewall chinois, publiait son dernier message sur GitHub:

« Two days ago the police came to me and wanted me to stop working on this. Today they asked me to delete all the code from GitHub. I have no choice but to obey. I hope one day I’ll live in a country where I have freedom to write any code I like without fearing. »

Contraint au silence par les autorités chinoises, clowwindy a disparu de la scène publique. Son « crime » ? Avoir écrit un logiciel permettant aux citoyens d’accéder à l’internet mondial.

L’histoire de clowwindy illustre une différence fondamentale entre régimes. Dans les démocraties occidentales, les débats sur la vie privée et la surveillance sont légitimes, parfois vifs, et les désaccords s’expriment publiquement. Des développeurs créent des outils de chiffrement et de protection de la vie privée sans risquer l’arrestation. Les recours juridiques existent.

Certaines campagnes de désinformation tentent de présenter les pays occidentaux et certains pays d’Europe en particulier comme « totalitaires » en matière de vie privée en ligne. Le cas clowwindy, comme tant d’autres, rappelle ce qu’est un véritable régime de surveillance : un régime où écrire du code peut devenir un crime, où la police peut exiger la suppression d’un projet open source et dans lequel un développeur peut « disparaître » pour avoir créé un logiciel.

Le code de Shadowsocks, lui, a survécu à son créateur. Disponible car open-source, forké, amélioré, adapté, il constitue toujours la base de nombreux outils de contournement utilisés aujourd’hui. Son héritage technique se retrouve dans V2Ray, VLESS, Trojan, et finalement Reality, les protocoles qui permettent aujourd’hui à des millions de Chinois, Russes et Iraniens d’accéder à l’internet libre.

4.2. Les protocoles d’obfuscation : de Shadowsocks à VLESS/Reality

L’évolution des protocoles

L’histoire des protocoles de contournement illustre le « jeu du chat et de la souris » permanent entre les censeurs et les développeurs :

- Shadowsocks (2012) : Créé par clowwindy, il introduit une obfuscation légère : le trafic VPN ressemble à du bruit aléatoire plutôt qu’à un protocole identifiable. Mais il reste détectable à cause de son entropie caractéristique.

- V2Ray/VMess (2015) :Obfuscation avancée avec plus de flexibilité, mais son handshake est encore identifiable via une analyse statistique.

- VLESS (2020) : Protocole allégé, mais toujours marquant via des patterns statistiques exploitables.

- XTLS Vision (2021) : Protocole revu, évite le problème du « TLS in TLS » (double chiffrement détectable) mais vulnérable aux nouvelles analyses.

- Reality (2022) :L’état de l’art actuel. Le protocole permet l’imitation parfaite de connexions TLS vers des sites légitimes.

VLESS/Reality : le camouflage parfait

Reality représente une rupture technologique. L’utilisateur choisit un site « cible », un site populaire non bloqué comme microsoft.com, cloudflare.com ou vk.com. Le handshake TLS est rendu indiscernable de celui du site réel : SNI, cipher-suites, extensions, tout correspond. La bibliothèque uTLS permet d’imiter les empreintes TLS des vrais principaux navigateurs (Chrome, Firefox, Safari).

Les connexions non authentifiées reçoivent le vrai contenu du site cible, initialement sélectionné par l’utilisateur, rendant dès lors l’active probing inefficace.

Une configuration Reality typique spécifie : le serveur « cible » non bloqué, le protocole VLESS, le paramètre security=reality, une clé publique, une empreinte de navigateur (fingerprint), un SNI correspondant au site imité, et le flow xtls-rprx-vision.

Les limites face au blocage comportemental

Reality peut parfaitement imiter une connexion vers Microsoft, mais ne peut pas masquer le fait que l’utilisateur maintient des dizaines de connexions simultanées vers le même serveur pendant des heures. C’est précisément ce pattern comportemental que le système russe déployé en novembre 2025 détecte.

4.3. Tor en Russie : Snowflake, WebTunnel et autres bridges

Un état des lieux

Depuis décembre 2021, la plupart des connexions directes au réseau Tor sont bloquées en Russie. Les utilisateurs doivent passer par des bridges, des relais non listés publiquement dont les adresses IP ne figurent pas dans les listes de blocage.

Toutefois, ces relais ont fait l’objet depuis des années de diverses attaques par des acteurs étatiques notamment iraniens: ces derniers multipliaient les demandes auprès de Tor en se faisant passer pour des utilisateurs légitimes dans le but de reconstituer une liste en énumérant l’intégralité des bridges disponibles.

Un projet, nommé Salmon, visant à réduire le risque d’énumération de ces relais via un système de réputation et de cloisonnement est en cours de développement par les équipes anti-censorship du projet Tor.

Snowflake : le transport pair-à-pair

Snowflake utilise WebRTC ( protocole notamment utilisé pour les visioconférences via le navigateur) pour relayer le trafic Tor via le navigateur webdes volontaires mettant à disposition leur connexions pour relayer celles des clients vers le Tor. Le trafic, pour un observateur extérieur, ressemblerait donc à un appel vidéo plutôt qu’à une connexion directe au Tor via un nœud gardien ou un pluggable-transport révélant la connexion vers bridge. L’avantage majeur : les IP des volontaires mettant à disposition leurs connexions comme relais changent constamment, rendant le blocage par IP inefficace.

Snowflake a subi plusieurs blocages. En décembre 2021, une faille dans l’implémentation TLS a permis sa détection, rapidement corrigée. En octobre 2025, le blocage des domain fronts CDN77 a affecté Snowflake en Russie. L’équipe Tor a répondu en mettant à jour les bridges avec de nouveaux fronts (Netlify, vuejs.org) et en proposant des lignes ampcache spécifiques pour la Russie, utilisant cdn.ampproject.org comme cache AMP.

WebTunnel : se cacher dans HTTPS

WebTunnel, lancé en mars 2024, encapsule Tor dans des websockets, rendant le trafic indiscernable de HTTPS normal. Le Tor Project a lancé une campagne en novembre 2024 appelant à déployer 200 nouveaux bridges WebTunnel avant mars 2025, spécifiquement pour la Russie.

obfs4 : le problème mobile

Le transport obfs4 fonctionne sur les connexions résidentielles mais est bloqué sur les réseaux mobiles 4G. La raison : obfs4 génère du trafic à entropie maximale sans structure TLS reconnaissable, un pattern aisément détectable via analyse statistique par les outils de surveillance déployés sur les réseaux mobiles.

Obtenir des bridges Tor en Russie

Plusieurs méthodes existent et sont fonctionnelles :

- Le bot Telegram officiel :@GetBridgesBot (commandes /obfs4 ou /webtunnel),

- L’envoi d’un courriel à frontdesk@torproject.org avec « private bridge ru » dans le sujet,

- Utilisation des bridges « hardcodés » par défaut dans le Tor Browser. Toutefois, les IP de ces relais, bien que sélectionnés en raison de leurs bonnes performances, font souvent l’objet d’un blocage rapide car intégrés et donc disponibles dans le code source de Tor.

4.4. AntiZapret : le proxy intelligent

Genèse et philosophie du split-tunneling

AntiZapret est un projet créé par ValdikSS, figure majeure de la communauté anti-censure russe également à l’origine de GoodbyeDPI et du forum NTC.party. Le projet est né d’un constat simple : pourquoi faire passer tout son trafic par un VPN étranger quand seule une fraction des sites est bloquée ?

La philosophie d’AntiZapret repose sur le split-tunneling intelligent. Seul le trafic vers les sites effectivement bloqués en Russie est redirigé via un proxy ; le reste du trafic passe directement. Les avantages : pas de latence ajoutée pour 99% de la navigation, volume de trafic proxy minimal (donc moins détectable) et une compatibilité préservée avec les services russes légitimes.

Architecture technique

Le système repose sur plusieurs composants. Le projet zapret-info maintient une copie à jour du registre officiel des sites bloqués par le Roskomnadzor. Le cœur d’AntiZapret est un fichier PAC (Proxy Auto-Config), un script JavaScript implémentant une fonction FindProxyForURL() qui, à chaque requête, vérifie si le domaine est bloqué et retourne soit l’instruction de passer par le proxy, soit une connexion directe.

Le script PAC se synchronise avec les serveurs AntiZapret toutes les 12 heures, téléchargeant environ 6 Mo de données contenant la liste des domaines et IP bloquées. Les serveurs proxy sont situés hors de Russie et n’acceptent que les connexions depuis des IP russes.

L’extension navigateur

L’extension « Runet Censorship Bypass » (« Обход блокировок Рунета ») est disponible pour Chrome et Firefox. L’extension affiche sur son icône le nombre de domaines débloqués sur la page actuelle. Toutefois, ces deux extensions ne semblent pas avoir été mises à jour depuis 2024.

AntiZapret VPN auto-hébergé

Face aux blocages récurrents des serveurs centralisés, le projet AntiZapret-VPN (GitHub) permet de déployer son propre serveur. Le projet supporte trois protocoles :

- OpenVPN (avec un patch anti-blocage pour UDP) sur les ports 50080/50443,

- WireGuard sur les ports 51080/51443

- AmneziaWG (fork de WireGuard obfusqué pour résister à la DPI) sur les ports 52080/52443.

Des guides de configuration existent sur NTC.party pour différents équipements réseaux : routeurs Keenetic, Mikrotik et OpenWRT.

Limites connues

AntiZapret ne fonctionne pas avec les listes blanches car les IP des serveurs proxy ne sont pas autorisées. Pour fonctionner correctement, les requêtes DNS doivent passer par les serveurs AntiZapret ; utiliser un DNS tiers (Google, Cloudflare) peut casser le routage sélectif.

4.5. zapret et GoodbyeDPI : la manipulation de paquets

Le principe révolutionnaire

Contrairement aux VPN et proxies qui redirigent le trafic via un serveur tiers, zapret et GoodbyeDPI adoptent une approche radicalement différente : ils manipulent les paquets sortants directement sur la machine de l’utilisateur, de manière à confondre les systèmes de DPI tout en restant parfaitement compatibles avec les serveurs de destination.

Avantages : aucun serveur externe nécessaire, aucune latence ajoutée, aucun volume de données suspect et tout se passe donc localement.

Le principe exploite une asymétrie fondamentale. Les équipements dédiés à la DPI analysent le trafic en transit avec des contraintes de performance : ils doivent traiter des térabits par seconde et ne peuvent donc, pour l’instant, pas effectuer une analyse exhaustive de chaque paquet. Les serveurs de destination, eux, peuvent se permettre une analyse plus tolérante.

zapret : l’outil de référence

zapret (« interdit » en russe) est développé par bol-van, un développeur anonyme. Avec plus de 13 900 stars sur GitHub, c’est l’un des outils de contournement les plus populaires. Le projet supporte Linux (via iptables/nftables), Windows (via WinDivert), macOS (via PF), les routeurs OpenWRT et Keenetic ainsi que FreeBSD.

zapret se compose de deux outils principaux :

- nfqws (Netfilter Queue) opère au niveau du kernel Linux via le mécanisme NFQUEUE. Les paquets sortants sont interceptés par iptables/nftables et envoyés à nfqws pour modification avant réinjection. nfqws fonctionne pour tout le système, offre de très bonnes performances (traitement kernel-space) et il supporte l’utilisation de protocoles utilisant UDP (QUIC, WireGuard).

- tpws (Transparent Proxy) est un proxy transparent au niveau applicatif. Le trafic TCP est redirigé via tpws qui modifie les données au niveau transport. Simple à configurer, il fonctionne sans privilèges root, avec toutefois certaines limitations.

Les techniques de manipulation de paquets

zapret implémente un arsenal de techniques :

- Fragmentation TCP (split) :Découpe le paquet contenant la requête en plusieurs fragments, répartissant la signature (ex: SNI youtube.com) sur plusieurs paquets. Les systèmes de DPI, analysant chaque paquet individuellement, ne peuvent donc pas voir le domaine complet.

- Manipulation du TTL : Exploite le compteur Time To Live. zapret envoie des paquets « leurres » avec un TTL suffisant pour atteindre le DPI mais insuffisant pour atteindre le serveur destination. Le système de DPI voit les fausses données, le serveur ne reçoit que les vraies.

- Injection de fake packets : Envoie des paquets volontairement invalides (mauvais checksum, mauvais numéro de séquence, option TCP MD5). Le système de DPI analyse ces paquets et peut être induit en erreur et laisser passer ces derniers.

- Disorder :Envoie les segments TCP dans le désordre (ex : segment 2 avant segment 1). TCP garantit le réasssemblage côté serveur, mais certains systèmes de DPI s’attendent à pouvoir effectuer une analyse séquentielle, il est parfois possible de passer au travers des filtres ainsi.

- TLS record splitting : Fragmente le record TLS contenant le ClientHello (avec le SNI) sur plusieurs paquets TCP, permettant de laisser passer les paquets suivants.

Configurations par FAI

L’efficacité de zapret dépend fortement du FAI et du service ciblé. La communauté NTC.party maintient des configurations testées.

Par exemple, pour accéder à YouTube via Rostelecom, il est recommandé d’utiliser nfqws avec les options : –dpi-desync=fake,split2 –dpi-desync-ttl=3 –dpi-desync-fooling=md5sig

Pour Discord via MTS : –dpi-desync=fake,disorder2 –dpi-desync-ttl=6 –dpi-desync-fooling=badseq.

zapret2 : la nouvelle génération

En 2025, bol-van a lancé zapret2, une réécriture complète permettant de définir des stratégies en Lua plutôt qu’en C. Cette évolution permet la création rapide de nouvelles techniques sans recompilation, le partage facile de « recettes » entre utilisateurs, et une adaptation quasi-instantanée aux nouvelles contre-mesures de DPI.

GoodbyeDPI : la version Windows

GoodbyeDPI, créé par ValdikSS, est spécifiquement conçu pour Windows. Avec environ 27 000 stars sur GitHub, c’est l’outil de contournement le plus populaire pour Windows.

GoodbyeDPI utilise WinDivert pour intercepter et modifier les paquets réseau. L’outil propose des presets numérotés de -1 à -9 (complexité croissante), ainsi que des options individuelles : fragmentation du premier segment (-f), génération de faux paquets (-n), listes noires de domaines (–blacklist).

Limitations

Ces outils ne fonctionnent pas avec les listes blanches IP. Les équipements TSPU sont régulièrement mis à jour, une technique qui fonctionne aujourd’hui peut être détectée demain. Chaque FAI a des équipements configurés différemment, d’où l’importance des conseils et tests effectués par la communauté sur NTC.party.

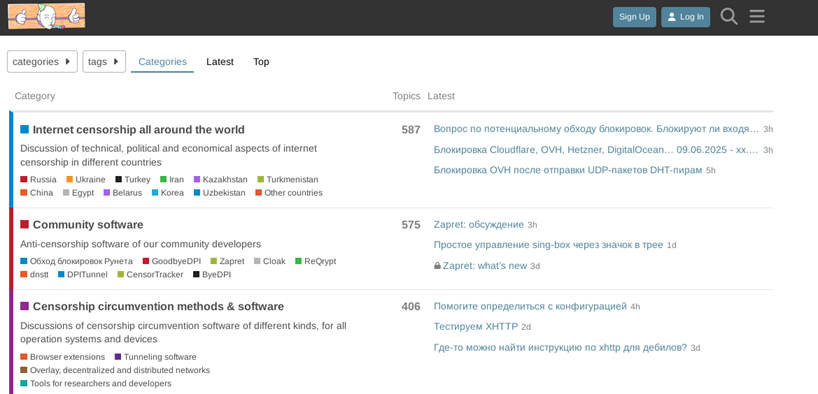

4.6. NTC.party et net4people: les QGs de la résistance technique

NTC.party (« No Thought is a Crime ») est le principal forum de discussion technique sur les blocages internet en Russie. Créé par ValdikSS en 2019 et annoncé sur le forum hébergé sur GitHub Net4People, ce dernier rassemble développeurs, chercheurs et utilisateurs qui documentent les blocages et censures sur internet dans le monde entier et travaillent ensemble au développement de contres-mesures techniques.

NTC.party est organisé en sections : Russia (blocages et contournements spécifiques), antizapret.prostovpn.org (support AntiZapret), GoodbyeDPI (support et configurations), Censorship circumvention methods (techniques générales).

A l’instar de NTC.party, le forum net4people utilise un système de « tags » permettant d’assigner une issue Github, qui fait office de topic, à un pays ou un logiciel de contournement spécifiques. Cependant, il n’existe pas sur NTC.party de sous-forums organisés et spécifiques à chaque protocoles ou technologies.

Accessibilité

Le forum NTC.party est lui-même bloqué depuis certains FAI russes. Les solutions : VPN, zapret/GoodbyeDPI, ou via des sites au noms de domaine « miroir » non bloqués et permettant un accès lors de blocage du domaine principal (mirrors).

Net4people, second haut-lieu d’échanges internationaux dédiés aux techniques de contournement de la censure

CONCLUSION

L’internet que nous connaissions, réseau mondial décentralisé, résistant à la censure par conception, est en train de muter. Le cas russe illustre cette transformation avec une clarté brutale.

D’un côté, un État qui déploie des moyens considérables pour contrôler l’information : équipements TSPU chez tous les opérateurs, blocages de protocoles VPN, coupures mobiles massives, listes blanches, restrictions des cartes SIM, détection comportementale. De l’autre, des millions de citoyens et une communauté technique mondiale qui s’adaptent, innovent, partagent des solutions sur NTC.party et Net4People.

Le jeu du chat et de la souris continue : chaque nouvelle technique de blocage génère de nouvelles méthodes de contournement. Chaque contournement pousse les censeurs à sophistiquer leurs outils. Fin 2025, 41% des Russes utilisent un VPN, preuve que la censure ne peut pas être totale, mais aussi que l’accès libre à l’information demande désormais un effort technique croissant.

Le passage du blocage par signature au blocage comportemental représente un saut qualitatif majeur. Même les protocoles parfaitement camouflés comme VLESS/Reality peuvent être détectés par l’analyse des patterns qu’ils produisent. La généralisation des listes blanches, si elle se confirme, représenterait un changement de paradigme encore plus radical : passer d’un internet où tout est autorisé sauf exception à un internet où tout est interdit sauf autorisation.

Pour l’observateur occidental, cette note rappelle plusieurs réalités importantes :

Premièrement, la censure internet à grande échelle est techniquement possible et se sophistique rapidement. Deuxièmement, l’histoire de clowwindy et de tant d’autres rappelle ce que signifie vivre sous un régime véritablement autoritaire en matière numérique, le simple fait d’écrire un logiciel peut y devenir un crime. Cette réalité devrait tempérer certains discours qui présentent les démocraties européennes comme « totalitaires » en matière de vie privée.

Leave a comment